Redmine 3.0のAMIをAWS東京リージョンで公開

Redmineをより簡単に体験できるよう、 Amazon Web Service (以下AWS)の EC2 (Elastic Computer Cloud)ですぐにRedmineを利用できる状態のサーバを起動できる AMI (Amazon Machine Imane)を公開しました。仕様は本サイトで公開している CentOSへのインストール手順 に準拠しています。

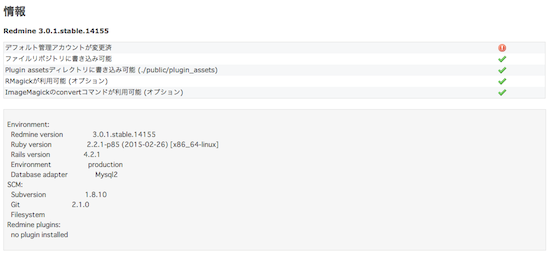

EC2でインスタンスを作成する際にこのAMIを使用すると、Redmineがすぐに使える状態でインスタンスが立ち上がります。公開しているAMI ami-2141b121 の仕様は以下の通りです。

※Ruby、Ruby on Rails、およびRedmine関連以外は、原則としてOSのパッケージリポジトリを使用しています。

| OS | Amazon Linux 2015.03 |

| Kernel | 3.14.35 |

| Ruby | 2.2.1-p85 |

| Redmine | 3.0.1 |

| Web Server | Passenger5 + Apache2.2 |

| DB | MySQL 5.5 |

起動手順

①インスタンス起動

AWSコンソールでEC2の 「Asia Pacific (Tokyo)」(東京リージョン) を選択してください。

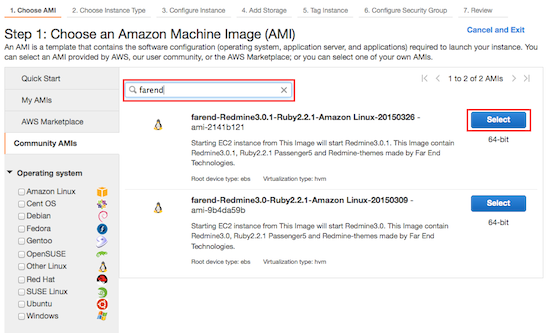

「Lanunch Instance」を実行すると最初に表示される「Step1: Choose an Amazon Machine Image」画面で、 「Community AMIs」 を選び検索窓に 「farend」 を入力してください。表示されるイメージの一覧から最新のRedmineのバージョンが記載されたものを選びインスタンスを作成してください。

インスタンスタイプやストレージサイズを選んでください。なお、AMIを作成する際はt2.microをベースとしています。

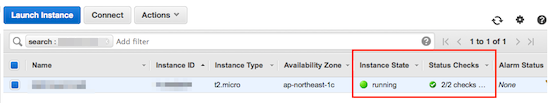

インスタンス作成・起動後、インスタンス一覧の画面で作成したインスタンスのInstance Stateが running になり、Status Checkが 2/2 checks passed になれば起動完了です。

②Redmineへのアクセス

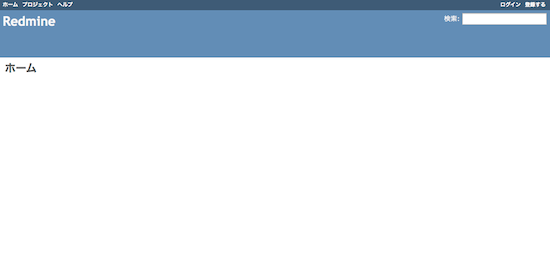

AWSコンソールで確認したインスタンスの「Public IP」にWebブラウザでアクセスするとRedmineの画面が表示されます。

③Redmineの初期設定

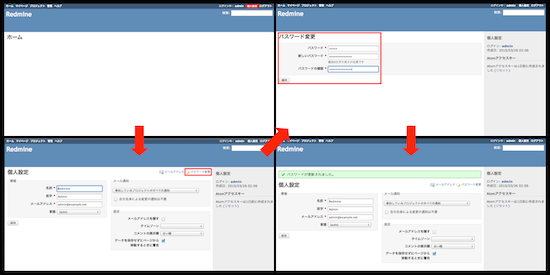

※一番最初に必ず行わなければいけないこと最初の起動時はRedmineは初期の状態です。必ずRedmineのadminアカウントのパスワードを変更してください。

(画像クリックで大きな画像を表示)

Redmineを使い始めるための初期設定 — Redmine.JP

設定概要

OS

OSのアカウントですが、Amazon Linuxのデフォルトの ec2-user が登録されています。インスタンス作成時に指定した鍵ファイルを使用してログインができます。

Ruby

Rubyはネイティブ環境へソースからビルドしインストールしています。

MySQL

MySQLサーバの管理者パスワードはサーバ上の /root/mysqld_root_pass.txt に記載されています。内容確認後は、MySQLのrootアカウントのパスワード変更と本ファイルを削除してください。

Redmine

Redmineのインストール手順・基本的な設定は下記の記事に準拠していますが、OSがCentOSではなくAmazon Linuxである点、データベースがMariaDBではなくMySQL 5.5である点が異なります。

Redmineテーマ

あらかじめ farend-fancy および farend-basic の二つをインストール済みです。

- テーマの入手 — Redmine用語解説

「管理」→「設定」→「表示」画面内の項目「テーマ」で選択してください。

Railsのsecret_token (セッション改ざん防止用秘密鍵)

多くの方が同じマシンイメージを利用するため、秘密鍵が重複するとセキュリティ上の問題が発生します。このため、インスタンスの初回起動時にインスタンス固有の秘密鍵を自動生成するようにしてあります。 /etc/rc3.d/S81redmine がその実行スクリプトです。

スクリプトはOSが起動されるたびに実行されますが、秘密鍵が記録された config/initializers/secret_token.rb が既に存在する場合は秘密鍵を書き換えることはありませんので動作に支障はありません。また、初回起動時に秘密鍵が生成された後はこのスクリプトを削除してもかまいません。

メール連携

Redmineからメールサーバへ接続する場合は /var/lib/redmine/config/configuration.yml で設定を行ってください。なお、このAMIではMTAとしてPostfixがインストールされています。

運用し続けるために

このAMIから作成したインスタンスを継続してご利用される場合、セキュリティ対策の検討を十分に行ってください。実施すべき対策の例を以下に挙げます。

- OS管理アカウント、ログイン方法、コマンド実行権限等の見直しと適用を行う

- HTTPS通信に対応させる

- 適切なSecurity Groupを適用する(通信ポート、IPアドレス制限等)

- ソフトウェアのパージョンアップポリシーを定め、適用する

組織内のセキュリティポリシー等への適合、また運用のスタイルに合わせ対策してください。

その他

- AMIは、Redmineおよび関連するOSや言語等の重要なアップデート時に再作成し公開します。

- AMIの名称として farend-Redmine の後ろはRedmineの版数とRubyの版数を、そしてAMI名の最後には公開の日付を付与しています。

- AMI作成時の問題でAMIが利用できない場合に備え、1世代古いAMIも公開しいますが、できるだけ新しい日付の物をご利用ください。